Principali tipi di attacchi hacker:

Il Denial of Service (“negazione di servizio”) è un tipo di attacco hacker che priva un’organizzazione dei servizi relativi a una risorsa. Ciò accade quando un gran numero di sistemi infettati, ad esempio da virus (bots), in modo coordinato, controllati anche da alcuni server in rete, attaccano un singolo bersaglio, inviando continue richieste che sovraccaricano il sistema fino a saturarne le risorse.

Tra i più noti tipi di DoS ricordiamo:

- Ping of Death che invia in continuazione dei ping;

- E-mail Bombing che inoltra grandi quantità di mail;

- DDoS (Distributed DoS) in cui più computer, chiamati zombies, sferrano un attacco coordinato.

Un esempio storico di DoS, ormai praticamente inefficace, è il SYN flood che sfrutta il three-way-handshake di apertura di una connessione di TCP.

Un utente malevolo invia una serie continua di richieste SYN (flooding ) verso il sistema attaccato che risponde con SYN-ACK rimanendo in attesa di un ACK dal sistema attaccante. Questi si guarda bene dal rispondere e, in questo modo, il server attaccato rimane con molte connessioni semiaperte. Ciò provoca l’impossibilità di generare nuove connessioni e la paralisi del sistema.

Con un attacco SYN Flood (connessione semiaperta): un client invia ripetutamente pacchetti TCP con il flag SYN a un server, utilizzando gli indirizzi IP falsi. Quando inizia un attacco, il server vede l'equivalente di molteplici tentativi di stabilire comunicazioni e, ad ogni tentativo, risponde con SYN / ACK.

Il client ostile non risponde mai con ACK mantenedo aperta la comunicazione fino alla paralisi del server.

Per attuare il DoS, DDos, vengono usate tecniche come Port scanning, hijacking e IP spoofing, ma vediamo in cosa consistono:

- Port scanning/probing

Consiste in una serie di messaggi inviati per tentare di individuare quali servizi, associati alle porte “ben note”, sono disponibili. La scansione delle porte è un approccio preferito da parte di cracker per sondare la debolezza di un sistema. Essenzialmente, il port scanning si realizza tramite l’invio di un messaggio per ciascuna porta “ben nota”per sondare (probing) il tipo di risposta. Se la porta viene utilizzata, può essere usata per un attacco DoS, inviando ad esempio dei comandi ping in continuazione (Ping of Death ). - Hijacking/IP spoofing

L’hijacking è una tecnica che, modificando le intestazioni di IP e TCP, permette di dirottare un visitatore che clicca su una pagina legale al sito del malintenzionato. Tale soggetto potrebbe assumerne il controllo e usarlo, come parte di una rete di calcolatori-zombie, per inviare spam.

IP spoofing, in particolare, è una tecnica che consiste nell’alterare l’intestazione del protocollo IP, sostituendo l’indirizzo del dirottatore con quello di un host attendibile, celando così la propria identità.

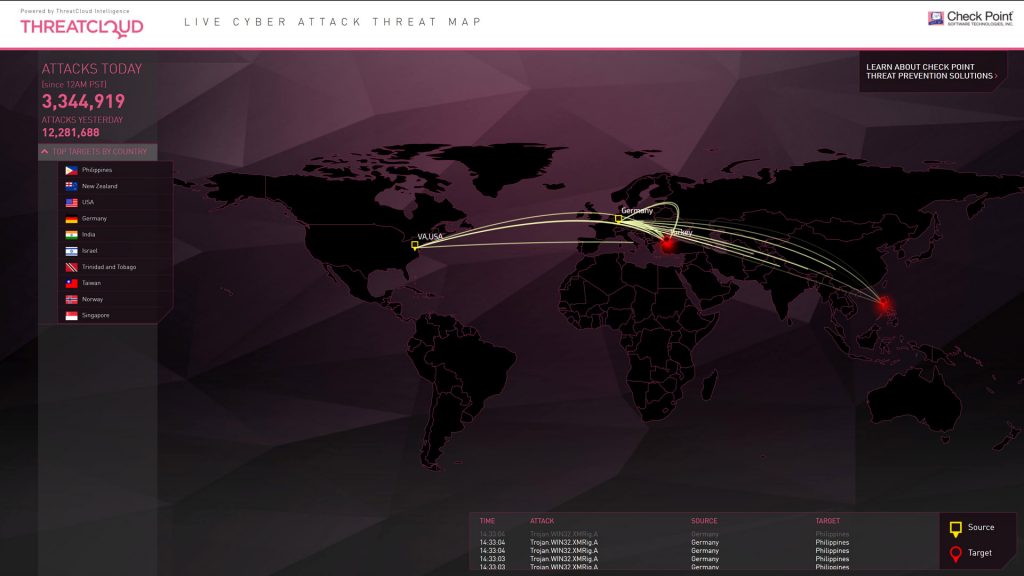

CheckPoint ha progettato una mappa di attacchi informatici che rileva e mostra in tempo reale gli attacchi recenti di tipo DDoS di tutto il mondo.

ThreatCloud (il nome di questa mappa) mostra statistiche che includono nuovi attacchi, la fonte degli attacchi e le loro varie destinazioni.

Un'altra caratteristica interessante è la funzione "Obiettivi principali per paese", che offre statistiche sulle minacce della settimana o mesi passati nonché il valore medio di infezioni e la percentuale delle fonti di attacco più frequenti divisi per paesi.

La mappa la potete trovare a questo link:

https://threatmap.checkpoint.com